Übersicht

🕐 – 00:09:52 – 03.03.2024 – Florian Dalwigk

SICHERER als das TOR-Netzwerk?

In diesem Video wollen wir uns mal anschauen, was man in den forensischen Wissenschaften unter dem Prinzip des Transfers versteht. Dieses ist wichtig, um nachvollziehen zu können, wie digitale Spuren entstehen, an denen wir in der digitalen Forensik interessiert sind.

https://www.youtube-nocookie.com/embed/vCZlF4N8Cf0?si=CQbaOoqHQ0XR6Xad

Transcript zum Video

Tor vs. I2P

Ein Vergleich anonymer Netzwerke

In einer Welt, in der die Anonymität im Internet immer wichtiger wird, suchen viele Menschen nach Alternativen, um ihre Privatsphäre zu schützen und Zensur zu umgehen. Zwei solcher Netzwerke sind Tor und I2P. Während Tor das weltweite Web anonymisiert, konzentriert sich I2P auf sichere und anonyme Kommunikation innerhalb seines geschlossenen Netzwerks. In diesem Blog-Beitrag werden wir einen genaueren Blick auf diese beiden anonymen Netzwerke werfen und ihre Unterschiede sowie ihre jeweiligen Anwendungsbereiche diskutieren.

Was ist Tor?

Tor, das für “The Onion Router” steht, ist ein Netzwerk, das darauf abzielt, die Anonymität der Nutzer im Internet zu gewährleisten. Es basiert auf einem System von vielen Knotenpunkten, auch Nodes genannt, die als Eintritts-, Weiterleitungs- oder Austrittspunkte fungieren. Die Kommunikation im Tor-Netzwerk wird mehrfach verschlüsselt, um die Identität der Nutzer zu schützen. Tor wird häufig von Journalisten, Aktivisten und Whistleblowern genutzt, um Zensur zu umgehen und sensible Informationen sicher zu kommunizieren.

Was ist I2P?

I2P, das für “Invisible Internet Project” steht, ist ein anonymes Netzwerk, das darauf abzielt, einen sicheren, privaten und zensurresistenten Kommunikationsraum im Internet zu schaffen. Im Gegensatz zu Tor ist I2P ein geschlossenes Peer-to-Peer-Netzwerk, das ohne zentrale Knotenpunkte oder Server auskommt. Die Teilnehmer, auch Knoten oder Router genannt, kommunizieren direkt miteinander. Die Kommunikation im I2P-Netzwerk findet hauptsächlich intern statt und es gibt verschiedene Dienste und anonyme Webseiten, die nur innerhalb des I2P-Netzwerks zugänglich sind.

Unterschiede zwischen Tor und I2P:

-

Anwendungsbereich:

Tor konzentriert sich auf die Anonymisierung des Zugriffs auf das weltweite Web, während I2P auf sichere und anonyme Kommunikation innerhalb seines geschlossenen Netzwerks abzielt. -

Netzwerkstruktur:

Tor besitzt zentralisierte Verzeichnisdienste zur Knotenverwaltung, während I2P ein vollständig dezentralisiertes Peer-to-Peer-Netzwerk ist. -

Routing:

Tor verwendet das sogenannte Onion Routing, bei dem eine schichtweise Verschlüsselung stattfindet. I2P hingegen nutzt das Garlic Routing, bei dem Nachrichten gebündelt werden. -

Kommunikationsbereich:

Über Tor kann man sowohl auf das Surface-Web als auch auf das Dark Web zugreifen. I2P konzentriert sich hingegen auf die Kommunikation und anonyme Webseiten innerhalb des I2P-Netzwerks. -

Fokus auf Anonymität:

Während Tor den Fokus auf die Anonymisierung des Nutzers gegenüber externen Beobachtern legt, zielt I2P auf Anonymität innerhalb des Netzwerks sowohl für den Sender als auch den Empfänger ab.

Fazit: Tor und I2P sind zwei verschiedene anonyme Netzwerke mit unterschiedlichen Anwendungsbereichen. Während Tor sich auf die Anonymisierung des Zugriffs auf das weltweite Web konzentriert, bietet I2P einen sicheren und anonymen Kommunikationsraum innerhalb seines geschlossenen Netzwerks. Beide Netzwerke haben ihre Vor- und Nachteile und eignen sich für unterschiedliche Zwecke. Die Wahl zwischen Tor und I2P hängt von den individuellen Bedürfnissen und Anforderungen des Nutzers ab.

Hinweis: Die Nutzung von anonymen Netzwerken wie Tor und I2P sollte verantwortungsbewusst und im Einklang mit den geltenden Gesetzen erfolgen.

Das Tor-Netzwerk

Anonymität und Privatsphäre im Internet

Das Internet hat unsere Welt in vielerlei Hinsicht transformiert, aber es hat auch unsere digitale Privatsphäre gefährdet. Die Überwachung von Regierungen, die Datensammlung von Unternehmen und die Möglichkeit von Identitätsdiebstahl sind nur einige der Herausforderungen, mit denen wir konfrontiert sind. In dieser Hinsicht hat sich das Tor-Netzwerk als eine Lösung etabliert, die Anonymität und Privatsphäre für Internetnutzer weltweit bietet. In diesem Blog-Beitrag werden wir uns genauer mit dem Tor-Netzwerk befassen, was es ist, wie es funktioniert und welche Vor- und Nachteile es bietet.

Was ist das Tor-Netzwerk?

Das Tor-Netzwerk ist ein dezentrales Netzwerk von freiwilligen Servern, die als “Tor-Knoten” oder “Onion-Router” bezeichnet werden. Es wurde entwickelt, um die Privatsphäre und Anonymität der Internetnutzer zu schützen, indem es den Datenverkehr verschlüsselt und über mehrere zufällig ausgewählte Tor-Knoten umleitet. Der Name “Tor” steht für “The Onion Router” und bezieht sich auf die Verschachtelung mehrerer Verschlüsselungsschichten, ähnlich einer Zwiebel.

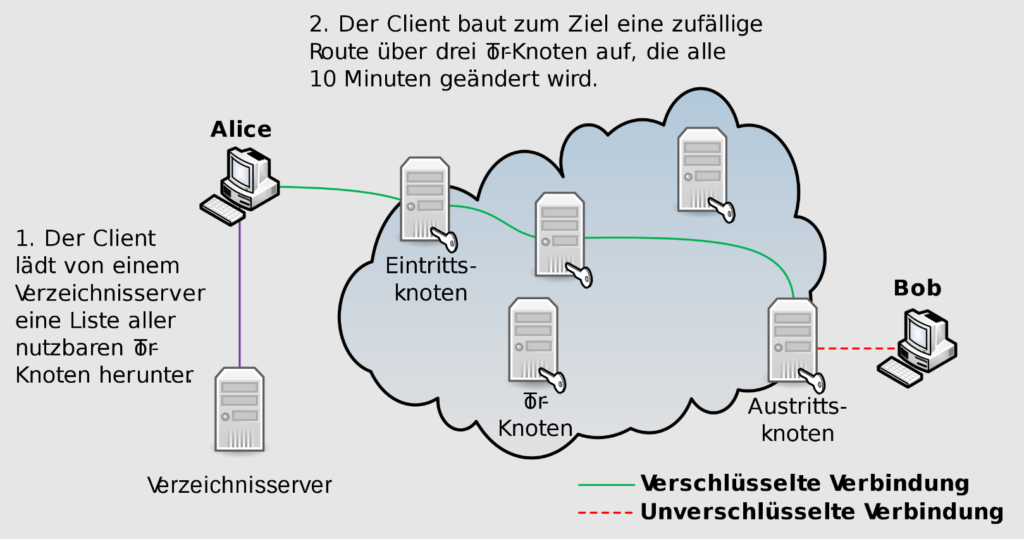

Wie funktioniert das Tor-Netzwerk?

Wenn ein Benutzer das Tor-Netzwerk verwendet, wird seine Verbindung durch mehrere Tor-Knoten geleitet, bevor sie ihr Ziel erreicht. Jeder Tor-Knoten entfernt eine Schicht der Verschlüsselung, um die nächste Route im Netzwerk zu entschlüsseln. Dadurch wird es für Beobachter schwierig, den Ursprung und das Ziel der Datenverbindung zu verfolgen.

Vor- und Nachteile des Tor-Netzwerks:

Vorteile des Tor-Netzwerks:

-

Anonymität:

Das Tor-Netzwerk bietet ein hohes Maß an Anonymität, da der Datenverkehr über mehrere Knotenpunkte geleitet wird und es schwierig ist, die ursprüngliche Quelle zu identifizieren. -

Zensurumgehung:

Das Tor-Netzwerk ermöglicht es Benutzern, auf Inhalte zuzugreifen, die möglicherweise in bestimmten Ländern oder Netzwerken zensiert sind. Es kann als Werkzeug für die Meinungsfreiheit dienen. -

Schutz der Privatsphäre:

Durch die Verschlüsselung des Datenverkehrs schützt das Tor-Netzwerk die Privatsphäre der Benutzer vor Überwachung, Datensammlung und gezielten Angriffen. -

Vielseitigkeit:

Das Tor-Netzwerk kann für verschiedene Anwendungen genutzt werden, wie den Zugriff auf das Darknet, das Teilen von Informationen in Whistleblower-Kontexten oder einfach das anonyme Surfen im Internet.

Nachteile des Tor-Netzwerks:

-

Langsamere Verbindung:

Aufgrund der Verschlüsselung und Umleitung des Datenverkehrs durch mehrere Tor-Knoten kann die Verbindungsgeschwindigkeit im Vergleich zu direkten Verbindungen langsamer sein. -

Missbrauchspotenzial:

Das Tor-Netzwerk kann auch von Personen mit kriminellen Absichten missbraucht werden, um illegale Aktivitäten durchzuführen, da es schwierig ist, die Identität der Benutzer zu verfolgen. -

Vertrauen in Tor-Knoten:

Da das Tor-Netzwerk auf freiwilligen Servern basiert, muss man darauf vertrauen, dass die Betreiber der Tor-Knoten den Datenverkehr nicht manipulieren oder überwachen. -

Ziel von Überwachung:

Da das Tor-Netzwerk für Anonymität bekannt ist, kann es verstärkte Aufmerksamkeit von Regierungen und Überwachungsbehörden auf sich ziehen.

Fazit: Das Tor-Netzwerk bietet eine wichtige Lösung für die Wahrung der Privatsphäre und Anonymität im Internet. Es ermöglicht Nutzern weltweit, sich vor Überwachung, Zensur und Datenmissbrauch zu schützen. Obwohl es einige Nachteile gibt, überwiegen die Vorteile für diejenigen, die ihr Recht auf Privatsphäre und freie Meingungsäußerung schützen möchten. Dennoch ist es wichtig, das Tor-Netzwerk verantwortungsbewusst zu nutzen und sich der potenziellen Risiken bewusst zu sein.

Wie man das Tor-Netzwerk nutzen kann.

Um das Tor-Netzwerk zu nutzen, benötigt man die Tor-Software, die auch als Tor-Browser bekannt ist.

Hier sind die Schritte, um das Tor-Netzwerk einzurichten:

- Tor-Software herunterladen

Besuch der offiziellen Tor-Projekt-Website (https://www.torproject.org/) und downloaden der Tor-Software für ein Betriebssystem ( Windows, Mac, Linux oder Android). - Installation der Tor-Software

Nachdem die Tor-Software heruntergeladen wurde, führt man die Installationsdatei aus und folgt den Anweisungen auf dem Bildschirm, um die Software auf einem Gerät zu installieren. - Starte den Tor-Browser

Nach der Installation startet man den Tor-Browser. Dies kann je nach Betriebssystem unterschiedlich sein. Auf Windows oder Mac findet man normalerweise eine Verknüpfung auf dem Desktop oder im Startmenü. Auf Linux kann man den Tor-Browser über das Terminal starten. - Verbindung zum Tor-Netzwerk herstellen

Sobald der Tor-Browser gestartet ist, wird eine Verbindung zum Tor-Netzwerk hergestellt. Man muss möglicherweise einen Moment warten, während die Verbindung hergestellt wird. Der Tor-Browser verwendet eine Reihe von verschlüsselten Verbindungen, um die eigene Identität und den Standort zu verschleiern. - Schritt 5: Surfe anonym im Tor-Netzwerk

Nachdem man eine erfolgreiche Verbindung hergestellt hat, kannt man den Tor-Browser wie jeden anderen Webbrowser verwenden. Der Unterschied besteht darin, dass der Tor-Browser den Datenverkehr über das Tor-Netzwerk leitet, um die Anonymität zu wahren. Man kann auf das Surface-Web zugreifen oder spezielle .onion-Websites besuchen, die nur im Tor-Netzwerk verfügbar sind.

Es ist wichtig zu beachten, dass der Tor-Browser die Anonymität und Privatsphäre verbessert, aber nicht unfehlbar ist. Es gibt einige bewährte Verhaltensweisen, um die Sicherheit im Tor-Netzwerk weiter zu erhöhen, wie das Vermeiden von Downloads aus unbekannten Quellen und das Vermeiden von persönlichen Informationen, während man im Tor-Netzwerk surfst.

Zusammenfassend benötigt man die Tor-Software, speziell den Tor-Browser, um das Tor-Netzwerk zu nutzen. Die Software ist kostenlos und auf verschiedenen Plattformen verfügbar. Nach der Installation und Verbindung kann man den Tor-Browser verwenden, um anonym im Internet zu surfen und auf das Tor-Netzwerk zuzugreifen.

Das I2P-Netzwerk

Anonymität und Privatsphäre jenseits des Surface-Web

Das Internet hat unsere Welt miteinander verbunden, aber es hat auch unsere Privatsphäre gefährdet. Die Überwachung durch Regierungen, die Datensammlung von Unternehmen und die zunehmenden Bedrohungen für die Online-Sicherheit haben zu einem wachsenden Bedürfnis nach anonymem und privatem Surfen im Internet geführt. In diesem Blog-Beitrag werden wir uns mit dem I2P-Netzwerk befassen, einer Plattform, die Anonymität und Privatsphäre jenseits des Surface-Web ermöglicht. Wir werden uns genauer damit befassen, was das I2P-Netzwerk ist, wie es funktioniert und welche Vor- und Nachteile es bietet.

Was ist das I2P-Netzwerk?

Das I2P-Netzwerk, auch bekannt als “Invisible Internet Project”, ist ein dezentrales anonymes Netzwerk, das entwickelt wurde, um Benutzern Anonymität und Privatsphäre im Internet zu bieten. Im Gegensatz zum herkömmlichen Internet, das auf dem sichtbaren Surface-Web basiert, arbeitet das I2P-Netzwerk im sogenannten “Darknet” oder “Deep Web”. Es ermöglicht den Austausch von Informationen und Kommunikation zwischen Teilnehmern, ohne die tatsächlichen IP-Adressen oder Identitäten preiszugeben.

Wie funktioniert das I2P-Netzwerk?

Das I2P-Netzwerk funktioniert durch die Verschlüsselung und Umleitung des Datenverkehrs über eine Vielzahl von Knotenpunkten, um die Anonymität der Benutzer zu gewährleisten. Ähnlich wie das Tor-Netzwerk verwendet das I2P-Netzwerk mehrere Schichten von Verschlüsselung, um die Daten zu schützen und anonyme Kommunikation zu ermöglichen.

Wenn ein Benutzer das I2P-Netzwerk verwendet, wird sein Datenverkehr über eine Reihe von I2P-Routern geleitet. Jeder Router kennt nur seine direkten Nachbarn, wodurch die Identifizierung und Überwachung des Datenverkehrs erschwert wird. Die Daten werden in verschlüsselte Nachrichtenpakete (Tunnel) eingepackt und über mehrere I2P-Routen an das Ziel weitergeleitet, bevor sie entschlüsselt werden.

Vor- und Nachteile des I2P-Netzwerks:

Vorteile des I2P-Netzwerks:

-

Anonymität und Privatsphäre:

Das I2P-Netzwerk bietet ein hohes Maß an Anonymität und Privatsphäre, da es den Datenverkehr über mehrere Knotenpunkte umleitet und es schwierig macht, die tatsächliche Quelle und Zieladresse zu ermitteln. -

Zensurresistenz:

Das I2P-Netzwerk ermöglicht den Zugriff auf Inhalte, die möglicherweise in bestimmten Ländern oder Netzwerken zensiert sind. Es bietet eine Plattform für freie Meinungsäußerung und Informationsaustausch. -

Dezentralisierung:

Das I2P-Netzwerk basiert auf einem dezentralen Modell, bei dem keine zentrale Behörde oder Einrichtung die Kontrolle hat. Dies trägt zur Widerstandsfähigkeit gegen Überwachung und Zensur bei. -

Vielseitigkeit:

Das I2P-Netzwerk bietet verschiedene Dienste und Funktionen, darunter E-Mail, Filesharing, Webseiten und Instant Messaging, die alle innerhalb des Netzwerks betrieben werden können.

Nachteile des I2P-Netzwerks:

-

Langsamere Verbindung:

Aufgrund der Verschlüsselung und Umleitung des Datenverkehrs durch mehrere I2P-Routen kann die Verbindungsgeschwindigkeit im Vergleich zu herkömmlichen Internetverbindungen langsamer sein. -

Begrenzte Inhalte:

Das I2P-Netzwerk hat im Vergleich zum Surface-Web eine begrenztere Anzahl an Inhalten und Diensten. Es ist hauptsächlich auf bestimmte Communitys und spezialisierte Anwendungen ausgerichtet. -

Technische Komplexität:

Das I2P-Netzwerk erfordert technisches Know-how und Verständnis, um es effektiv zunutzen. Es erfordert möglicherweise die Installation und Konfiguration spezifischer Software und Einstellungen, was für einige Benutzer eine Hürde darstellen kann. -

Risiko von Missbrauch:

Da das I2P-Netzwerk Anonymität bietet, kann es auch von Personen mit kriminellen Absichten missbraucht werden, um illegale Aktivitäten durchzuführen. Dies hat zu einer negativen Wahrnehmung des Darknets geführt.

Fazit: Das I2P-Netzwerk bietet eine Plattform für anonymes und privates Surfen im Internet jenseits des Surface-Web. Es ermöglicht Benutzern, ihre Privatsphäre zu schützen, Zensur zu umgehen und auf spezielle Inhalte und Dienste zuzugreifen. Es bietet jedoch auch technische Herausforderungen und birgt potenzielle Risiken. Es ist wichtig, das I2P-Netzwerk verantwortungsbewusst zu nutzen und sich der geltenden Gesetze und Vorschriften bewusst zu sein. Es bietet eine Alternative für diejenigen, die ihre Online-Privatsphäre und Anonymität verbessern möchten, aber es ist wichtig, die Vor- und Nachteile abzuwägen und die richtigen Vorsichtsmaßnahmen zu treffen.

Wie man das I2P-Netzwerk nutzen kann.

Um das I2P-Netzwerk zu nutzen, benötigt man spezielle Software, die als I2P-Router bezeichnet wird.

Hier sind die Schritte, um das I2P-Netzwerk einzurichten:

-

I2P-Software herunterladen

Besuch der offizielle I2P-Website (https://geti2p.net/softwae) und downloaden der I2P-Software für ein Betriebssystem (Windows, Mac, Linux oder Android). -

Installation der I2P-Software

Nachdem die I2P-Software heruntergeladen wurde, die Installationsdatei ausführen und den Anweisungen auf dem Bildschirm folgen, um die Software zu installieren. -

Start des I2P-Router

Nach der Installation den I2P-Router starten. Dies kann je nach Betriebssystem unterschiedlich sein. Auf Windows oder Mac findet man normalerweise eine Verknüpfung auf dem Desktop oder im Startmenü. Auf Linux kann man den I2P-Router über das Terminal starten. -

Konfiguration und Verbindung

Sobald der I2P-Router gestartet ist, öffnet sich der Standard-Webbrowser und lädt das I2P-Kontrollpanel. In diesem Kontrollpanel kann man verschiedene Einstellungen vornehmen und Informationen über das I2P-Netzwerk anzeigen lassen. -

Zugriff auf I2P-Dienste

Um auf I2P-Dienste zuzugreifen, verwendet man den in der I2P-Software integrierten Webbrowser oder konfiguriere seinen Standard-Webbrowser so, dass er den I2P-Proxy-Server verwendet. Der I2P-Browser ermöglicht den Zugriff auf I2P-spezifische Websites und Dienste, die normalerweise mit der “.i2p”-Endung enden. -

Erkunden des I2P-Netzwerk

Sobald man mit dem I2P-Netzwerk verbunden ist, kann man I2P-spezifische Dienste und Inhalte erkunden. Dies beinhaltet Websites, Foren, E-Mail-Dienste und Filesharing-Plattformen, die innerhalb des I2P-Netzwerks gehostet werden.

Es ist wichtig zu beachten, dass das I2P-Netzwerk eine etwas steilere Lernkurve als das herkömmliche Internet hat. Es gibt spezielle Anwendungen und Dienste, die für das I2P-Netzwerk entwickelt wurden, und nicht alle Inhalte im I2P-Netzwerk sind legal oder sicher. Seien Sie vorsichtig und achten auf Ihre Online-Sicherheit, wenn Sie das I2P-Netzwerk nutzen.

Zusammenfassend benötigt man die I2P-Software, um das Netzwerk zu nutzen. Die Software ist kostenlos und auf verschiedenen Plattformen verfügbar. Nach der Installation und Konfiguration kann man das I2P-Netzwerk erkunden und auf seine spezifischen Dienste zugreifen.

Created with help of AI by OpenAI.

Siehe auch:

de.wikipedia.org

Tor ist ein Overlay-Netzwerk zur Anonymisierung von Verbindungsdaten. Es wird für TCP-Verbindungen eingesetzt und kann beispielsweise im Internet für Browsing, Instant Messaging, IRC, SSH, E-Mail oder P2P benutzt werden. Tor schützt seine Nutzer vor der Analyse des Datenverkehrs. Es basiert auf der Idee des Onion-Routings. „TOR“ war ursprünglich ein Akronym für The Onion Routing.

de.wikipedia.org

I2P (Invisible Internet Project; deutsch „Projekt Unsichtbares Internet“) ist ein verschlüsseltes, anonymes, pseudonymes und dezentrales ohne Server auskommendes weltweit verteiltes Rechnernetz. I2P basiert auf freier Software und hat das Ziel, eine einfache Übertragungsschicht mit dem Nutzen der Anonymität und Privatsphäre, der Sicherheit vor Angriffen und der Resistenz gegenüber Zensur für verschiedene Anwendungssoftware zu ermöglichen. I2P ermöglicht eine anonyme, verschlüsselte und dezentrale über Peer-to-Peer verteilte Kommunikationsschicht, die dafür konzipiert wurde, jedes herkömmliche Protokoll wie BitTorrent, HTTPS, SSH, XMPP, E-Mail, IRC, IPv4 und IPv6, genauso wie die traditionellen verteilten Anwendungen (z. B. Squid oder auch DNS) zu unterstützen.

Dieser Beitrag wurde bisher 79 mal gelesen.